„WiFi“ slaptažodžio įsilaužimas – rankos paspaudimo iššifravimas. WI FI slaptažodis, CAP failo iššifravimas EWSA rankos paspaudimo iššifravimas

- nemokama prieiga

- žodyno dydis

- palaikomi maišos tipai

- išsamios kriptoanalizės prieinamumas (pavyzdžiui, naudojant Rainbow lenteles)

Atnaujinta 2019-10-17

- cmd5.ru

cmd5.ru yra viena iš seniausių maišos iššifravimo paslaugų, egzistuojanti nuo 2006 m. Paslaugos privalumai:- unikali duomenų bazė, neprilygstama apimtimi – 4800 milijardų įrašų;

- daugybė palaikomų maišos tipų, skirtų žiauriai jėgai;

- maišos grupinio apdorojimo galimybė;

- Programinės įrangos kliento galimybė pasiekti paslaugą.

Be nemokamos prieigos prie paslaugos, yra išplėstas mokamas paslaugų paketas. Ar verta mokėti už iššifravimą? Tikrai taip, ypač tais atvejais, kai jokia kita paslauga negali nulaužti jūsų slaptažodžio arba jūs nuolatos iššifruojate maišą, ypač dėl to, kad įkainiai yra gana prieinami. Iš savo patirties galiu pasakyti, kad tai pati efektyviausia paslauga, todėl užima garbingą pirmąją vietą.

maišos tipai:

- md5(md5($pass))

- sha256

- mysql

- mysql5

- md5($pass.$salta);Joomla

- md5($druska.$pass);osCommerce

- md5(md5($pass).$druska);Vbulletin;IceBB;Discuz

- md5(md5($druska).$pass)

- md5($druska.$pass.$druska);TBDev

- md5($salt.md5($pass))

- md5(md5($pass).md5($druska))

- md5(md5($druska).md5($pass));ipb;mybb

- sha1($druska.$pass)

- sha1(žemesnis($vartotojo vardas).$pass);SMF

- sha1(viršutinis($naudotojo vardas).':'.upper($pass));ManGOS

- sha1($naudotojo vardas.':'.$pass)

- sha1 (salt.pass.'UltimateArena')

- MD5(Unix);phpBB3;WordPress

- Des (unix)

- mssql

- md5 (unikodas)

- serv-u

- radmin v2.x

- xsrc.ru

nemokamas + mokamas | 100g | wpa pmkid | žodyno miniaxsrc.ru yra puiki paslauga, skirta pasirinkti WPA rankų paspaudimus, už nedidelį mokestį galima įsigyti pasirinktus slaptažodžius iš įgaliotų paslaugų narių, turinčių savo maišos pasirinkimo galimybes.

- crackstation.net

nemokamai | 190G | LM NTLM md2 md4 md5 md5(md5) md5-half sha1 sha1(sha1_bin()) sha224 sha256 sha384 sha512 ripeMD160 whirlpool MySQL 4.1+ | dicPaslaugos aprašyme rašoma, kad duomenų bazėje yra visi žodžiai iš Vikipedijos, taip pat visi viešai prieinami žodynai, kuriuos autoriui pavyko rasti internete. Galima atsisiųsti paslaugos naudojamą žodyną. Be to, yra twitter botas @plzcrack.

- md5.darkbyte.ru

nemokamai | 329M+48G | md5 | dicPaslauga duoda gerų rezultatų, nes ji naudoja ne tik savo vietinę duomenų bazę, bet ir trečiųjų šalių paslaugas. Leidžia siųsti neribotą skaičių slaptažodžių iššifravimui, yra API.

- tmto.org

nemokamai | 36G | md5 lm ntlm sha1 | vaivorykštės stalaiPo ilgo neprisijungimo laikotarpio TMTO (Time-Memory Trade Off Cracking) projektas vėl tapo prieinamas. Duomenų bazė tapo dar didesnė, atsirado naujų algoritmų, paslauga liko nemokama, kaip ir anksčiau. Džiaugiuosi dideliu iššifravimo greičiu dėl nuolatinio klasterio augimo. Vienu metu galite siųsti neribotą maišos skaičių iššifruoti.

- hashcracking.ru

nemokama ir autentiška | 3M | md5 mysql mysql5 sha1 | dic vaivorykštės stalaihashcracking.ru vis dar veikia, leidžia ieškoti mysql ir mysql5 slaptažodžių, brute force naudojant kaukę ir galima ieškoti per žodyną su nurodyta druska.

- www.md5decrypter.co.uk

nemokamai | 8.7G | md5 | dicNeblogai nemokama paslauga su tinkamu pagrindu. Vienu metu apdoroti galite siųsti 12 md5 maišos. Tarp trūkumų galima pastebėti, kad naudojamas tik rastų slaptažodžių patikrinimas žodyne.

Šiame straipsnyje bus kalbama apie tai, kaip įsilaužti Wi-Fi tinklas su WPA/WPA2 šifravimu per rankos paspaudimo perėmimą. Bet pirmiausia teorija.

WPA/WPA2 teorija

WPA (arba WPA v1, kaip kartais vadinamas) paprastai naudoja TKIP šifravimo algoritmą. TKIP buvo sukurtas siekiant pagerinti WEP šifravimą, nereikalaujant aparatinės įrangos modifikacijų. WPA2 būtinai naudoja AES-CCMP šifravimo algoritmą, kuris yra galingesnis ir saugesnis nei TKIP.

WPA ir WPA2 leidžia naudoti EAS bazių autentifikavimą (RADIUS serverio „Enterprise“) arba išankstinio bendrinamo rakto (PSK) „asmeninį“ autentifikavimą.

WPA/WPA2 PSK šifravimas yra pažeidžiamas žodynų atakų. Norėdami įvykdyti šią ataką, turite gauti 4 krypčių WPA rankos paspaudimas tarp „Wi-Fi“ kliento ir prieigos taško (AP), taip pat žodynas su slaptafraze.

WPA/WPA2 PSK veikia taip: jis gaunamas iš išankstinio seanso rakto, kuris vadinamas Porinis pereinamasis raktas (PTK). PTK savo ruožtu naudoja iš anksto bendrinamą raktą ir penkis kitus parametrus - SSID, Autentifikatoriaus pranešimas (PASkelbti), Supplicant Noounce (Snounce), Autentifikatoriaus MAC adresas (Prieigos taško MAC adresas) Ir Tiekėjo MAC adresas („Wi-Fi“ kliento MAC adresas). Šis raktas toliau naudoja šifravimą tarp prieigos taško (AP) ir „Wi-Fi“ kliento.

Užpuolikas, kuris šiuo metu klausosi transliacijos, gali perimti visus penkis parametrus (žr. ankstesnę pastraipą). Vienintelis dalykas, kurio piktadarys neturi, yra iš anksto bendrinamas raktas. Išsiaiškinkime, kaip sukuriamas iš anksto bendrinamas raktas.

Iš anksto bendrinamas raktas gaunamas / sukuriamas naudojant WPA-PSK slaptafrazę, kurią vartotojas pateikia kartu su SSID. Šių dviejų parametrų derinys siunčiamas per Slaptažodžiu pagrįsta rakto išvedimo funkcija (PBKDF2), kuris išveda 256 bitų bendrinamą raktą.

Įprastos/įprastos WPA/WPA2 PSK žodyno atakos metu užpuolikas naudos žodyną su programa/įrankiu. Programa išves 256 bitų iš anksto bendrinamą raktą kiekvienai slaptafrazei ir naudos jį su kitais parametrais, kurie buvo aprašyti kuriant PTK. PTK bus naudojamas patikrinimui Pranešimo vientisumo patikrinimas (MIC) vienoje iš rankų paspaudimo paketų. Jei jie sutampa, tada slaptafrazė žodyne bus teisinga, kitaip ji bus priešinga (neteisinga). Būtent taip veikia WPA/WPA2 PSK.

Praktika

Svarbu:Nepamirškite, kad turite pasirinkti tinkamą wifi klientą! Norėdami tai padaryti, atidžiai peržiūrėkite palaikomų mikroschemų rinkinių informaciją. Naudojuosi kaip klientas ALFA AWUS036H.

Nusipirkę / pasirinkę „tinkamą“ aparatūrą, pereisime prie jos nustatymo. Pirmiausia paleiskite komandą airmon-ng, kad sužinotume, kokios sąsajos yra sistemoje:

Sukurta virtuali sąsaja mon0, dirbsime su juo.

Dabar nuskaitome orą naudodami airodump-ng:

$ sudo airodump – ng mon0

Kadangi visi esame „geri“, viską išbandysime savo AP. Mano atveju tai TestWireless. Pereikime prie jo:

$ sudo airodump - ng - w handshaketest - c 1 -- bssid BC : AE : C5 : 71 : D3 : 17 mon0

- -w– iškelto failo pavadinimas

- -c– kanalo numeris

- -bssid– Prieigos taško MAC adresas

Matome, kad klientas yra prijungtas prie AP. Štai ko mums reikia, nes žinome, Rankos paspaudimo perėmimas galimas tada ir tik tada, kai klientas yra prijungtas prie AP.

Dabar palikite terminalo langą ten, kur jis veikia airodump-ng atviras. Atidarykite naują langą, kuriame rašome:

$ sudo aireplay - ng - 0 3 - a BC : AE : C5 : 71 : D3 : 17 - c 70 : F1 : A1 : 72 : b4 : 25 mon0

- -0 - autentifikavimo panaikinimas

- 3 — pakuočių skaičius

- -a— prieigos taško (AP) MAC adresas

- -c— kliento, kuriam taikomas autentifikavimo panaikinimas, MAC adresas

Šiame straipsnyje apžvelgsime WPA2-PSK srauto iššifravimą naudojant Wireshark. Tai bus naudinga studijuojant įvairius belaidžiuose tinkluose naudojamus šifravimo protokolus. Žemiau pateikiama tiriamo tinklo topologija.

Prieš pradėdami gaudyti paketus, turime žinoti kanalą, kuriame veikia mūsų prieigos taškas. Kadangi mano prieigos taškas yra WLC 4400, šią informaciją galiu gauti iš valdymo skydelio. Kitu atveju galite naudoti „InSSIDer“ programą ir pamatyti, kokį kanalą naudoja jūsų prieigos taškas ir jo SSID. Aš naudoju 5 GHz, todėl toliau pateikiu 802.11a santrauką (jei norite analizuoti 2,4 GHz, turėtumėte naudoti 802.11b protokolo komandas)

AP pavadinimas Subjuostos RadioMAC būsenos kanalas PwLvl SlotId -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- LAP1 - 64 : a0 : e7 : af : 47 : 40 ĮJUNGTA 36 1 1 |

Tada belieka paimti į mūsų esančius paketus bevielis tinklas ant CH 36 nes mano prieigos taškas jame veikia. Paketams užfiksuoti naudoju BackTrack su USB adapteriu, išsamią informaciją pamatysite žemiau esančiame vaizdo įraše.

Tai gana paprasta, tereikia pakeisti kelias kodo eilutes USB adapterio konfigūracijoje ir įjungti monitoriaus sąsają Wireshark.

< strong >root@bt< / strong >: ~ # ifconfig < strong >root@bt< / strong >: ~ # ifconfig wlan2 up < strong >root@bt< / strong >: ~ # ifconfig eth0 Link encap: Ethernet HWaddr 00: 21: 9b: 62: d0: 4a UP BROADCAST MULTICAST MTU: 1500 Metrika: 1 RX paketai: 0 klaidų: 0 atmestų: 0 viršijimų: 0 kadrų: 0 TX paketai: 0 klaidų: 0 nukrito: 0 viršijimo: 0 nešėjas: 0 susidūrimų: 0 txqueuelen: 1000 RX baitų: 0 (0,0 B) TX baitų: 0 (0,0 B) Pertraukimas: 21 Atmintis: fe9e0000 - fea00000 lo Link encap : Local Loopback inet Addr : 127.0.0.1 Kaukė : 255.0.0.0 inet6 adr : :: 1 / 128 Taikymo sritis : Priegloba AUKŠTYN VEIKANT MTU: 16436 Metrika: 1 RX paketai: 66 klaidos: 0 atmestų: 0 viršijimų: 0 kadrų: 0 TX paketai: 66 klaidos: 0 nukrito: 0 viršijimas: 0 nešėjas: 0 susidūrimai: 0 txqueuelen: 0 RX baitai: 4665 (4,6 KB) TX baitai: 4 665 (4,6 KB) wlan2 nuorodos dangtelis: Ethernet HWaddr 00: 20: a6: ca: 6b: b4 UP BROADCAST MULTICAST MTU: 1500 Metrika: 1 RX paketai: 0 klaidų: 0 atmestų: 0 viršijimų: 0 kadrų: 0 TX paketai: 0 klaidų: 0 nukrito: 0 viršijimo: 0 nešėjas: 0 susidūrimų: 0 txqueuelen: 1000 RX baitų: 0 (0,0 B) TX baitų: 0 (0,0 B) < strong >root@bt< / strong >: ~ # iwconfig wlan2 36 kanalas root@bt:~#iwconfig wlan2 IEEE 802.11abgn ESSID: išjungtas / bet koks Režimas: Valdomas Dažnis: 5,18 GHz Prieigos taškas: Ne – Susietas Tx – galia = 20 dBm Bandykite dar kartą ilgoji riba: 7 RTS th: išjungta Fragmento thr: išjungta Šifravimo raktas: išjungtas Maitinimo valdymas: išjungtas nėra belaidžių plėtinių. eth0 nėra belaidžių plėtinių. < strong >root@bt< / strong >: ~ # airmon-ng start wlan2 Rasta 1 procesas, dėl kurio gali kilti problemų. Jei po to nustoja veikti „airodump-ng“, „eerplay-ng“ arba „airtun-ng“. trumpą laiką, galbūt norėsite juos (kai kuriuos) nužudyti! PID pavadinimas 1158 dhclient3 Sąsajos mikroschemų rinkinio tvarkyklė wlan2 Atheros AR9170 carl9170 – [phy2] (monitoriaus režimas įjungtas mon0) |

Atlikę aukščiau nurodytas operacijas, galite atidaryti „Wireshark“ programą ir pasirinkti „mon0“ sąsają, kad užfiksuotumėte paketus.

Čia galite rasti paketų, kuriuos surinko mano adapteris, archyvą ( Failą galite atidaryti naudodami wireshark ir patikrinkite patys. Jei analizuojate šį failą, galite matyti „keturių krypčių rankos paspaudimą (EAPOL-pranešimai nuo 1 iki 4)“ pranešimus, kurie buvo išsiųsti pasibaigus atvirojo autentifikavimo etapui (autentifikavimo užklausa, autentifikavimo atsakymas, susiejimo užklausa, susiejimo atsakymas). Pasibaigus 4 krypčių rankos paspaudimui, klientas ir prieigos taškas pradeda naudoti šifruotą paketų perdavimą. Nuo šiol visa jūsų belaidžiu tinklu perduodama informacija yra šifruojama naudojant CCMP/AES algoritmus.

Kaip matote toliau pateiktame paveikslėlyje, visi duomenų rėmeliai yra užšifruoti ir srauto nematote aiškiu tekstu. Kaip pavyzdį paėmiau kadro numerį 103.

Prieš pereinant prie šių kadrų iššifravimo, labai svarbu suprasti, kad sniferyje teisingai užfiksavote „keturių krypčių rankos paspaudimo pranešimus“, kuriuos iššifruosime naudodami Wireshark. Jei nepavyko sėkmingai užfiksuoti M1-M4 pranešimo, „Wireshark“ negalės gauti visų raktų mūsų duomenims iššifruoti. Toliau pateikiu pavyzdį, kai kadrai nebuvo tinkamai užfiksuoti atliekant „keturių krypčių rankos paspaudimą“ (tai atsitiko, kai naudojau tą patį USB adapterį su „Fluke WiFi Analyzer“)

Tada eikite į "Redaguoti -> Parinktys -> Protokolas -> IEEE 802.11", čia turite pasirinkti "Įgalinti iššifravimą". Tada spustelėkite skyrių „Iššifravimo raktai“ ir pridėkite savo PSK spustelėdami „Naujas“. Turite pasirinkti rakto tipą „wpa-pwd“ ir pridėti savo PSK kaip tekstą.

SSIDLength, 4096, 256)Tai yra 256 bitų PSK, kuris buvo įvestas aukščiau:

Naudojau paprastą tekstinį slaptažodį, kurį matote toliau. Taip pat galite naudoti paprastą slaptažodį (be jūsų SSID vardo). Wireshark atveju jis visada bando naudoti naujausią SSID, visada yra gera praktika

Savo konfigūracijoje naudojau PSK „Cisco123Cisco123“ savo SSID specifikacijoje kaip „TEST1“. Šiame dokumente rasite daugiau informacijos apie šiuos nustatymus.

Po to spustelėkite „Taikyti“

Kaip matote toliau, dabar galite matyti srautą duomenų rėmeliuose. Čia yra tas pats kadras (103), kurį matėte anksčiau šifruotu formatu, bet dabar „wireshark“ gali jį iššifruoti.

Dabar, jei pažvelgsime toliau, pamatysime klientą, kuris gauna IP adresą per DHCP (DORA – Atraskite, Pasiūlymas, Užklausa, ACK), tada užregistruoja CME (SKINNYprotocol), tada sukuria balso skambutį (RTP). Dabar galime išsamiai išanalizuoti šiuos paketus

Šis triukas gali būti naudingas, kai analizuojate savo PSK tinklų saugumą.

[Iš viso balsų: 16 Vidurkis: 2,9/5]

Paskutinį kartą atnaujino 2016 metų spalio 9 dieną.

Sužinokite wifi slaptažodį (2 dalis). Cap failo iššifravimas, Linux ir Windows metodas.

- Paskutiniame straipsnyje kalbėjome apie tai, kaip užfiksuoti paketus, kuriuose yra užšifruotas slaptažodis. Jei viskas jums pavyko, skaitykite, kaip iššifruoti ir sužinoti slaptažodį. Tai galima padaryti toliau sistemoje „Linux“ arba galite perkelti failą su dangtelio plėtiniu į „Windows“, įdiegę iššifravimo programinę įrangą. Šiame straipsnyje kalbėsiu apie šiuos 2 metodus.

- Metodas bus pasirinkti slaptažodį, pirmiausia turite atsisiųsti failą su txt plėtiniu su slaptažodžiais, jų yra daug internete.

- Tiesą sakant, viskas paprasta, paleiskite terminalą ir įveskite komandą:

- įklijuokite iš ankstesnio pavyzdžio, kai nuskaitote maršrutizatoriaus BSSID

- [kelias į žodyną arba į žodžių sąrašą] nurodykite kelią į žodyną, atsisiųstą iš interneto (txt).

- Tai kelias į failus, kuriuos užfiksavome ankstesniame pavyzdyje, ir juos reikia iššifruoti.

- Turėtumėte turėti kažką panašaus:

- Spustelėkite ENTER klavišą ir procesas prasidės:

- IN laužtiniai skliaustai Parašiau „SLAPTAŽODŽIS ČIA“ ir ten turėsite iššifruotą „Wi-Fi“ slaptažodį.

- Gali būti, kad slaptažodis nebus rastas dėl nepakankamo slaptažodžio failo.

- Jei nuspręsite iššifruoti slaptažodį sistemoje Windows, turite atsisiųsti Aircrack-ng. Nuorodą įdėsiu straipsnio apačioje.

- Atsisiuntėme, paleidome ir principas toks pat kaip aukščiau, tik yra grafinė sąsaja. Jei kas nežino, kaip paleisti ir pan., kaip dirbti su Aircrack-ng, skaitykite toliau:

- Einame į atsisiųstą aplanką ir jame randame bin aplanką, ten pasirenkame sistemos bitų gylį x32 arba x64, taip pat aplanką. Jei kas nors nežino sistemos bitų gylio, perskaitykite straipsnį " "

- Atitinkamo sistemos bitų lygio aplanke raskite failą Aircrack-ng GUI.exe ir paleiskite jį dukart spustelėdami kairįjį pelės mygtuką.

- Failo pavadinimas: pasirinkite failą su didžiosios raidės plėtiniu, kuris buvo užfiksuotas pirmoje parinktyje, kai nuskaitote ryšį.

- Pažymėkite langelį šalia wpa arba wep, tai priklauso nuo to, koks šifravimas buvo įjungtas maršrutizatoriuje.

- Žodžių sąrašas: nurodykite failą su slaptažodžiais, jis turės txt plėtinį

- Paspauskite "Enter" ir eikime iššifruoti, o tiksliau pasirinkti slaptažodį, koks galingas jūsų kompiuteris, tuo greičiau jis išbandys slaptažodžius.

- Kaip matote, atidaryti wifi tašką nėra taip sunku, ypač jei tai AES. Tai nėra didelis patarimas, tinklo šifravimui visada rinkitės WPA-2/PSK.

„Linux“ dangtelio failo iššifravimas

Aircrack-NG-a2 -b -w [kelias į žodyną arba žodžių sąrašą] /root/Desktop/*.cap

/root/Desktop/*.cap

aircrack-ng –a2 –b 00:20:BF:E6:E4:D2 –w /root/password.txt /root/Desktop/*.cap

Cap failo iššifravimas sistemoje WINDOWS:

Rankos paspaudimo iššifravimas- sunkus procesas ir skaitytojas tikriausiai jau seniai tai suprato WPA įsilaužimas net ir su aukštos kokybės rankos paspaudimu ir tiesiomis užpuoliko rankomis atrodo kaip ruletė. Viskas priklauso nuo pradinio slaptažodžio sudėtingumo. Niekas negali garantuoti palankaus rezultato, tačiau statistika mus džiugina ir teigia, kad bent 20% WPA tinklų yra sėkmingai įsilaužta, tad nenusiminkite, pirmyn!

Pirmiausia turite paruošti žodyną. WPA žodynas- Tai normalu tekstinis failas, kuriame yra viena galima slaptažodžio parinktis kiekvienoje eilutėje. Atsižvelgiant į WPA standarto slaptažodžių reikalavimus, galimi slaptažodžiai turi būti sudaryti iš mažiausiai 8 ir ne daugiau kaip 63 simbolių ir gali būti sudaryti tik iš skaičių, didžiųjų ir mažųjų lotyniškų raidžių ir specialiųjų simbolių, pvz.,!@#$% ir kt. (beje, ši abėcėlė laikoma gana plačia). Apatinė slaptažodžio ilgio riba yra aiški, mažiausiai 8 simboliai ir taškas.

Na, iš viršaus tai nėra taip paprasta. Nenaudinga nulaužti 63 simbolių slaptažodį naudojant žodyną, todėl visiškai protinga apriboti maksimalų slaptažodžio ilgį žodyne iki 14–16 simbolių. Aukštos kokybės žodynas (kurio sėkmės rodiklis įvertintas 20 proc.) sveria daugiau nei 2 GB ir jame yra apie 250 mln. galimus slaptažodžius kurio ilgis nurodytame diapazone yra 8–16 simbolių. Kas turėtų būti įtraukta į šiuos galimų slaptažodžių derinius rankos paspaudimo dekodavimas praėjo be kliūčių? Pirma, neabejotinai, visas aštuonių skaitmenų skaitmeninis diapazonas, kuris, pagal statistiką, sudaro beveik pusę visų atskleistų slaptažodžių. Juk įvairios datos puikiai telpa į 8 skaitmenis, pavyzdžiui, 05121988.

Ir dar šiek tiek apie žodynus...

Visas skaitmeninis aštuonių skaitmenų skaičius turi 10^8 = 100 milijonų kombinacijų, o tai savaime yra gana daug. Be to, pagrindiniame įsilaužėlio žodyne būtinai turi būti žodžiai, dažniausiai naudojami kaip slaptažodžiai, pavyzdžiui, internetas, slaptažodis, qwertyuiop, vardai ir kt., taip pat jų mutacijos su populiariomis slaptažodžio plėtiklio priesagomis (vienintelis šios srities lyderis). žinoma, yra priesaga 123). Tie. Jei diana slaptažodis yra per trumpas, kad atitiktų WPA standartą, išradingas vartotojas daugeliu atvejų prideda jį prie diana123, taip padidindamas (jo patyrusio nuomone) slaptažodžio slaptumą. Taip pat žinomos kelios dešimtys tokių populiarių priesagų.

Jei bandai pats susidėlioti žodyną (kokia prasmė? Viskas buvo surinkta iki mūsų), galite paieškoti „Google“ raktažodžių wpa wordlist ir parsisiųsti paruoštą žodyną. Nepamirškite apie taikymą, nes būtų gana naivu to tikėtis rankos paspaudimo dekodavimas Tai vyks sklandžiai, jei naudosime kinų rankos paspaudimą pagal rusų kalbos žodyną ir atvirkščiai. Tinkamų galite ieškoti ir internete, nes galite valgyti ką tik norite.

naudokite crunch, kad sukurtumėte įvairius derinius iš pagrindinio rinkinio

aircrack-ng

Paruošę kokį nors kokybišką, mūsų nuomone, nelabai patyrusį žodyną (pavyzdžiui, wordlist.txt), pereiname prie slaptažodžio pasirinkimo, tai yra rankos paspaudimo dekodavimas. Paleiskite aircrack-ng su papildomi nustatymai:

root@bt:~# aircrack-ng -e

root@bt:~ #aircrack-ng -e |

Ir štai mūsų darbo rezultatas:

Mūsų slaptažodis buvo rastas per 3 sekundes, oho!!!

Aukščiau esančioje ekrano kopijoje aircrack-ng rado slaptažodį (ir tai buvo žodžio žodynas) vos per 3 sekundes. Norėdami tai padaryti, jis išbandė 3740 galimų slaptažodžių 1039 slaptažodžių per sekundę greičiu. Viskas būtų gerai, bet čia dėmesingas skaitytojas turėtų būti gana įsitempęs, nes anksčiau kalbėjome apie 250 milijonų galimų slaptažodžių žodyną! O 250*10^6 padaliname iš 1039 ir gauname... CHO apie 240 tūkstančių sekundžių, tai yra 66 valandos... Beveik trys dienos! Būtent tiek laiko užtruks jūsų nešiojamasis kompiuteris, kad apdorotų pagrindinį 2 GB žodyną (visiškai, bet visi prisimena „Piktybės dėsnį“). Tokius neatsakingus laiko intervalus lemia vangus skaičiavimų greitis, kurį lemia didelis WPA autentifikavimo procedūroje įterptų algoritmų skaičiavimo sudėtingumas. Ką galime pasakyti apie didelius žodynus, pavyzdžiui, pilnas skaitmeninis devynių skaitmenų simbolis jau turi 900 milijonų kombinacijų ir reikės kelių savaičių skaičiavimų, kad įsitikintumėte, jog slaptažodis (mažiausiai) nebus rastas)

Tokia nevykėlių situacija negalėjo nevarginti smalsių tautiečių protų ir netrukus buvo rastas sprendimas. Srautiniam skaičiavimui buvo naudojami GPU, tai yra vaizdo plokštės. GPU (Graphic Processing Unit) – jūsų 3D greitintuvo širdis, turi lustą su šimtais (ir net tūkstančiais) srauto procesorių, leidžiančius paskirstyti kelių milijonų, bet nesudėtingų slaptažodžių maišos operacijų ir taip pagreitinti iššifravimo procesą pagal užsakymus. dydžio. Kad nebūtų be pagrindo, pasakysiu, kad peršokęs ATI RADEON HD 5870 geba pasiekti 100 000 slaptažodžių per sekundę greitį! Pastebimas skirtumas, ar ne?

rankos paspaudimo iššifravimas naudojant GPU

Žinoma, tokie skaičiai būdingi tik aukščiausios klasės ATI RADEON adapteriams (NVIDIA su savo CUDA technologija WPA skaičiavimo greičiu vis dar nusileidžia ATI dėl akivaizdžių pastarojo architektūrinių pranašumų). Bet už viską reikia mokėti, geras vaizdo greitintuvas yra brangus ir dažniausiai randamas tik viduje aistringi žaidėjai, arba kitaip – vėplai.

Šiame pradedantiesiems skirtame straipsnyje aš tikriausiai nesigilinsiu į ATI SDK ir pyrit Linux sąrankos džiungles, tik pažymėsiu, kad seksu teks mylėtis ilgai ir kokybiškai. O aukščiausios klasės „Radeons“ su „Nvidia“ savininkų nėra tiek daug, manau, kad jie tai išsiaiškins gana savarankiškai. Na, arba „Google“)

Paradoksalu, bet „Windows“ geriausiai tinka atspėti WPA slaptažodį naudojant GPU, taip, taip, viskas). Faktas yra tas, kad šiame procese svarbų vaidmenį atlieka vaizdo adapterių tvarkyklės, kurių „Windows“ versijoms kūrėjai skiria daug daugiau dėmesio nei „Linux“ tvarkyklėms. Juk jie orientuojasi į žaidėjų poreikius, žinote, kad daugelis mėgsta žaisti su kompiuteriu įdiegta Linux? Dvi programos gali pasirinkti WPA slaptažodį Windows: komercinis Elcomsoft Wireless Security Auditor ir konsolės įrankis hashcat-plus. Toliau apsvarstysime šių konkrečių programų naudojimą ir tuo pačiu palyginsime jų charakteristikas bei pakalbėsime apie abiejų privalumus ir trūkumus. Pažiūrėsim kokiu greičiu tai vyks rankos paspaudimo dekodavimas vienodomis sąlygomis, ta pačia sistema abiem programoms.

Sistemoje būtina turėti naujausias veikiančias vaizdo plokštės tvarkykles. Nepasakysiu, kaip įdėti malkas ant vaizdo kameros, nes esate čia, aš tikiu, kad tai jums bus paprastas dalykas.

„Elcomsoft Wireless Security Auditor“ rankos paspaudimo iššifravimas

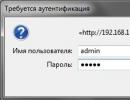

EWSA galima rasti (ir įsigyti) kūrėjų svetainėje www.elcomsoft.com, tik atminkite, kad tai yra bandomoji versija nemokama versija Anot gandų, rastas slaptažodis nerodomas. Internete galite rasti sugadintų skirtingos kokybės versijų, tik nepamirškite apie jus kankinsiančią sąžinę). EWSA įdiegimas ir konfigūravimas yra elementarus, galite iš karto pasirinkti rusų kalbą meniu, GPU nustatymuose, įsitikinkite, kad jūsų GPU yra matomi programai ir pažymėti žymimaisiais langeliais (jei GPU nematote sąraše, jūs aiškiai turi problemų su tvarkyklėmis), taip pat žodyno nustatymuose nurodykite programai kelius į jūsų žodynus.

Spustelėkite „Importuoti duomenis -> Importuoti TCPDUMP failą“ ir rankos paspaudimu pasirinkite *.cap failą (programa juos patikrins ir pasiūlys pažymėti tuos, kuriuos norime atakuoti), po to galite saugiai spustelėti „Paleisti ataką -> Žodynas“. puolimas“:

Hmm... Galėjo būti smagiau))

Šiame bandyme EWSA parodė tik 135 000 slaptažodžių per sekundę greitį, nors pagal aparatinės įrangos konfigūraciją tikėjausi pamatyti apie keturis šimtus tūkstančių.

EWSA rankos paspaudimo iššifravimas

Palyginkime EWSA darbą su tikrai nemokamu konkurentu – hashcat-plus. Atsisiųskite visą „hashcat-gui“ rinkinį iš autoriaus svetainės ir ištraukite archyvą į patogią vietą, jis yra nešiojamas. Paleidžiame hashcat-gui32.exe arba hashcat-gui64.exe, priklausomai nuo Windows bitumo ir atsakome į pirmą klausimą, kurį GPU naudosime – NVidia (CUDA) ar ATI RADEON (tik procesoriaus parinktis mums akivaizdžiai netiks).

Kai įkeliamas pagrindinis programos langas, eikite į skirtuką oclHashcat-plus (arba cudaHashcat-plus, jei tai yra NVidia). Čia yra viena subtilybė - hashcat nemoka analizuoti EAPOL rankos paspaudimų, visiškai nemoka ir nežino, kas tai yra. Jis reikalauja, kad pateiktumėte jam WPA maišą „ant sidabrinės lėkštelės“ jo paties *.hccap formatu. Įprastą *.cap į *.hccap galite konvertuoti naudodami pataisytą aircrack-ng įrankį! Hashcat kūrėjas padarė patogų internetinį konverterį, tiesiog įkelkite ten savo *.cap failą su rankos paspaudimu ir nurodykite ESSID, jei faile yra rankos paspaudimas, *.hccap bus grąžintas paruoštas atakai. Na, jei ne, tada nėra teismo).

Judame toliau – programai nurodome savo *.hccap failą kaip atakos maišos failą, į Word sąrašų langą įtraukiame žodyno failus (rodyklėmis galite nustatyti norimą jų perėjimo tvarką), pasirenkame WPA/WPA2 kaip maišos tipą ir spustelėkite Pradėti.

Turėtų pasirodyti konsolės langas, kuriame bus paleista pasirinkta hashcat-plus versija ir daugybė parametrų, o jei viskas bus tvarkoje, programa pradės veikti. Skaičiavimo proceso metu galite parodyti esamą būseną paspausdami „s“ mygtuką. Galite pristabdyti procesą paspausdami „p“ arba sustabdyti jį paspausdami „q“. Jei hashcat-plus staiga ras slaptažodį, jis tikrai jį jums parodys.

Rezultatas – 392 000 slaptažodžių per sekundę! Ir tai labai gerai sutampa su teoriniu numatomu greičiu, remiantis sistemos konfigūracija ir pieštuko skaičiavimais.

Šis testas įtikinamai parodo, kad hashcat-plus yra daug labiau keičiamas, kai vienu metu naudojami keli GPU. Tavo pasirinkimas.